En vista de la creciente inseguridad en la red y los casos cada vez más documentados sobre robo de información, los usuarios demandan mayor información sobre como actúan los hackers para poder evitarlos, no es cuestión de propagar el pánico, tan sólo estar preparado y precavido para evitar que suceda, ya que la mejor medida pasa siempre por la prevención y la información es nuestra mejor arma.

Estos son los diez métodos más habituales de hackear cuentas bancarias, de correo y redes sociales.

- Keyloggers Son registradores de pulsaciones de teclado pueden usarse tanto con software como con hardware, existen teclados con keyloggers incorporados que se usan habitualmente en las casas para controlar el acceso de Internet en los menores, pero también hay programas que realizan esta función de registrar las pulsaciones del teclado para averiguar contraseñas de cuentas bancarias, correo o redes sociales y transmitirla al delincuente que introdujo el programa, que comúnmente viene “disfrazado” dentro de otro software que el usuario pudo haber bajado de Internet bajo la apariencia de herramienta inofensiva.Para evitar estos indeseables programas, no descargues nada de fuentes que no sean confiables y mantén al día tu programa antispyware, ya que al tratarse de programas espía, estas herramientas no suelen ser captadas por muchos antivirus, el mejor software gratuito para combatir keyloggers es Spyboot search and destroyed.

- Smartphopnes los teléfonos inteligentes se han convertido en otro blanco fácil de los delincuentes informáticos, ya que muchas personas gestionan gran parte de sus actividades en la red desde sus terminales, por lo que cualquier dispositivo con conexión a Internet es susceptible de infección y eso no escluye a los smartphones, por que si gestionamos cuentas de bancarias, cde correo o redes sociales también estaremos expuestos.La solución a este problema, pasa por revisar periódicamente la aplicaciones instaladas y hacerte con un antivirus específico, además de cambiar las claves de seguridad en caso de que haya pasado por manos ajenas

- Phising Es otra de las principales vías usadas por los delincuentes para expropiar contraseñas de cuentas bancarias, correo y redes sociales,consiste en engañar al usuario haciéndole creer que se encuentra en una página oficial cuando en realidad es falsa y al introducir sus datos de usuario, ese portal fraudulento los envía a su creador. Para eviarlo entra sólo desde enlaces oficiales tipeando la url en el navegador.

- Stealers Los navegadores donde almacenamos nuestras contraseñas a los sitios que ingresamos con más frecuencia, también pueden ser saqueados por stealers, que son aplicaciones que roban los datos almacenados en los navegadores cuando se introducen en el sistema. Puedes evitar este desastre si no guardas las contraseñas más comprometidas (como las del banco) en el navegador o utilizar sistemas de contraseñas maestras como Keepass, Loggin Control, Jpasswords

- Secuestro de sesión (hijacking) Este ataque se efectúa mediante el secuestro de cookies que se utilizan para suplantar la identidad del administrador en los inciios de sesión en hijacking en redes LAN o conmutadas.

- Secuestro de sesión paralela (Sidejacking) Similar a la anterior pero en redes WIFI mediante aplicaciones sniffing.

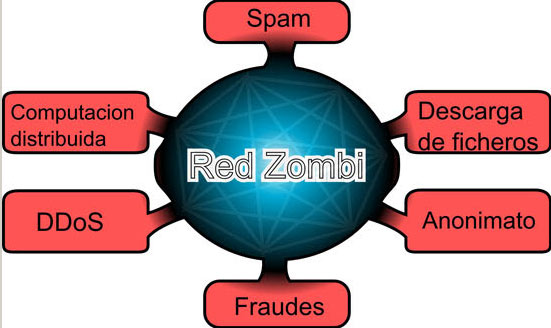

- Bonets infectan redes o terminales para crear redes zombies desde las que enviar spam o ataques de DDOs.

- DNS Spoofing Parecido al Phising pero a nivel local

- Ataque Man-in-the-middle o Janus Este ataque se utiliza para espiar sobretodo conversaciones de chat tipo messenger

- Pendrives autoejecutables Nueva vía para introducir malware que una vez que se han instalado en el ordenador pueden resultar muy difíciles de extraer

Vía| Neoteo